هجوم برامج الفدية هو نوع من الهجمات السيبرانية حيث يتم استخدام البرامج الضارة لتشفير ملفات الضحية أو بياناته، مما يجعل الوصول إليها غير ممكن. ثم يطلب المهاجمون فدية، عادةً ما تكون بعملة مشفرة، مقابل توفير مفتاح فك التشفير لفتح الملفات أو الأنظمة.

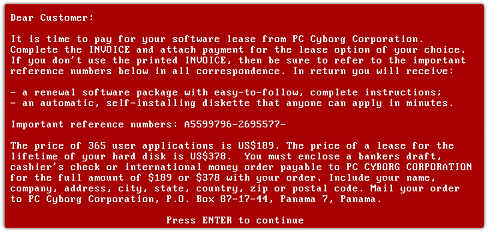

مثال على ذلك

كيف تعمل برامج الفدية:

العدوى:

- تدخل برامج الفدية عادةً إلى النظام من خلال رسائل البريد الإلكتروني التصيدية أو المرفقات الضارة أو مواقع الويب المخترقة أو ثغرات البرامج.

- بمجرد أن يتسلل إلى جهاز أو شبكة، فإنه يبدأ في تشفير الملفات، مما يجعلها غير قابلة للقراءة.

التشفير:

- يقوم برنامج الفدية بتشفير الملفات باستخدام خوارزمية معقدة، مما يجعل الوصول إليها غير ممكن بدون مفتاح فك التشفير.

- فهو يستهدف أنواعًا مختلفة من الملفات، بما في ذلك المستندات والصور ومقاطع الفيديو والمزيد، بهدف إلحاق أكبر قدر من الضرر.

طلب الفدية:

- بعد تشفير الملفات، يعرض المهاجمون مذكرة فدية تطالب بالدفع مقابل مفتاح فك التشفير.

- غالبًا ما تتضمن المذكرة تعليمات حول كيفية دفع الفدية، عادةً بعملة مشفرة مثل Bitcoin أو Monero، وموعد نهائي.

العواقب:

- إذا فشل الضحية في دفع الفدية خلال الإطار الزمني المحدد، فقد يهدد المهاجمون بحذف مفتاح فك التشفير، مما يترك البيانات مشفرة بشكل دائم.

أنواع هجمات برامج الفدية:

التشفير :

- يقوم بتشفير الملفات أو الأنظمة بأكملها، ويطالب بالدفع مقابل فك التشفير.

الإغلاق :

- يقفل أجهزة المستخدمين بالكامل ، ويمنع الوصول إليها حتى يتم دفع الفدية.

تسريب البيانات :

- يهدد بتسريب معلومات حساسة ما لم يتم دفع الفدية.

التأثير والمخاطر:

- الخسارة المالية: يواجه الضحايا خسائر مالية بسبب التوقف عن العمل وتكاليف الاسترداد ودفع الفدية المحتملة.

- فقدان البيانات أو سرقتها: يمكن أن تؤدي برامج الفدية إلى فقدان دائم للبيانات أو الكشف عن معلومات حساسة إذا هدد المهاجمون بتسريبها .

- الضرر بالسمعة: يمكن أن تعاني الشركات من الضرر الذي يلحق بسمعتها بسبب انقطاع الخدمة أو اختراق البيانات.

الإجراءات الوقائية للتخفيف التأثير :

- النسخ الاحتياطية المنتظمة: احتفظ بنسخ احتياطية محدثة من الملفات المهمة المخزنة بشكل منفصل عن الشبكة.

- برامج الأمان: استخدم برامج مكافحة الفيروسات/برامج مكافحة البرامج الضارة ذات السمعة الطيبة لاكتشاف برامج الفدية ومنعها.

- تحديثات البرامج: حافظ على تحديث أنظمة التشغيل والتطبيقات لتصحيح الثغرات الأمنية.

- تدريب الموظفين: قم بتثقيف المستخدمين حول عمليات التصيد الاحتيالي وممارسات الإنترنت الآمنة.

تستمر هجمات برامج الفدية في التطور، حيث أصبحت أكثر تعقيدًا واستهدافًا. تعد التدابير الوقائية، والوضع القوي للأمن السيبراني، والاستعداد من خلال النسخ الاحتياطية المنتظمة وتدريب الموظفين بمثابة دفاعات حاسمة ضد هذه التهديدات المتزايدة.

من المؤكد أن العديد من هجمات برامج الفدية البارزة قد حدثت في الماضي، مما تسبب في اضطرابات كبيرة وسلط الضوء على التأثير الواسع النطاق لمثل هذه الحوادث. فيما يلي بعض الأمثلة البارزة:

هجوم WannaCry Ransomware (2017) :

التأثير:

- الانتشار العالمي: انتشر فيروس WannaCry بسرعة في جميع أنحاء العالم، مما أدى إلى إصابة مئات الآلاف من أجهزة الكمبيوتر في أكثر من 150 دولة داخل العالم بضعة ايام.

- تعطيل البنية التحتية الحرجة: استهدفت أنظمة الرعاية الصحية والاتصالات والنقل والمؤسسات الحكومية، مما تسبب في انقطاع الخدمات و الخسائر المالية.

- الأضرار المكلفة: تشير التقديرات إلى أن الهجوم كلف الشركات والمؤسسات مليارات الدولارات كأضرار، بما في ذلك إصلاحات النظام وفقدان الإنتاجية ودفع الفدية.

هجوم برنامج الفدية عبر خط الأنابيب Colonial (2021):

التأثير:

- انقطاع إمدادات الوقود: استهدف الهجوم خط أنابيب كولونيال، أحد أكبر خطوط أنابيب الوقود في الولايات المتحدة، مما أدى إلى توقف مؤقت للعمليات.

- التأثير الإقليمي: تسبب إغلاق خط الأنابيب في نقص الوقود في ولايات متعددة على طول الساحل الشرقي، مما أدى إلى انتشار الذعر وارتفاع الأسعار.

- المخاوف الاقتصادية والأمنية الوطنية: أثار الحادث مخاوف بشأن ضعف البنية التحتية الحيوية أمام التهديدات السيبرانية وسلط الضوء على الآثار المحتملة على الأمن القومي.

توضح هذه الحوادث العواقب بعيدة المدى لهجمات برامج الفدية على البنية التحتية الحيوية والشركات والمجتمع ككل. لقد عطلوا الخدمات الأساسية، وتسببوا في خسائر مالية، وأثاروا مخاوف بشأن جاهزية الأمن السيبراني والحاجة إلى اتخاذ تدابير استباقية لمنع مثل هذه الهجمات في المستقبل.